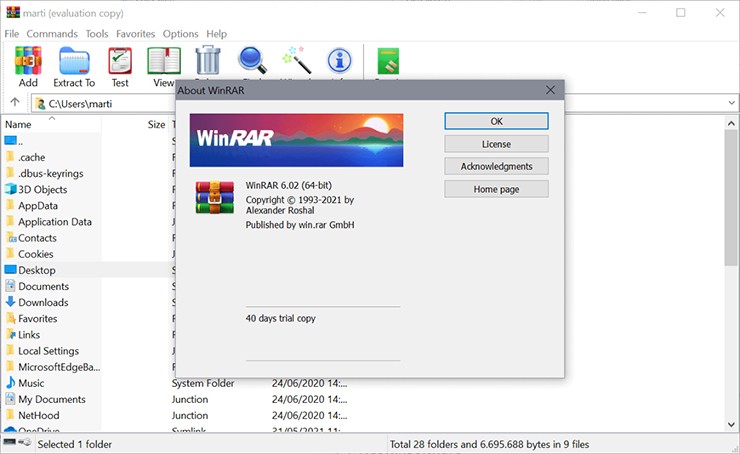

Ứng dụng này đã tồn tại trong một khoảng thời gian dài. Dù đã có nhiều người tải xuống, tuy nhiên có thể nói rằng hầu hết mọi người không cập nhật ứng dụng lên phiên bản mới nhất, vì họ chỉ sử dụng ứng dụng khi cần nén hay giải nén tệp tin.

Vì những lý do này, nếu đang sử dụng WinRAR, người dùng nên nhanh chóng cập nhật lên phiên bản mới nhất của phần mềm vì các tin tặc từ Trung Quốc hoặc Nga đã được biết đến sử dụng lỗ hổng trên các phiên bản cũ của ứng dụng. Với số lượng người dùng WinRAR hiện tại vượt quá 500 triệu, số nạn nhân gặp nguy hiểm từ những kẻ xấu là đáng kể.

Thông báo của nhóm phân tích mối đe dọa (TAG) thuộc Google cho biết, trong tuần này đã được phát hiện một số chiến dịch hack do chính phủ hậu thuẫn sử dụng lỗ hổng này từ đầu năm 2023. Để tránh bị tấn công, các tổ chức và người dùng nên nhanh chóng cập nhật phần mềm nén phổ biến này, bởi vì lỗ hổng WinRAR vẫn tồn tại trong tất cả các phiên bản trước phiên bản 6.23.

Andrey Polovinkin, một nhà phân tích phần mềm độc hại của Group-IB, đã chia sẻ trong một bài đăng trên blog vào tháng 8 rằng "Tội phạm mạng hiện đang tận dụng một lỗ hổng cho phép chúng giả mạo các phần mở rộng của tệp tin. Chúng có thể ẩn tập lệnh độc hại trong kho lưu trữ giả mạo dưới định dạng ' .jpg ',' .txt ' hoặc bất kỳ định dạng tệp tin nào khác ".

Đây là một vấn đề quan trọng và người dùng sẽ mong muốn sửa ngay lập tức bằng cách cập nhật phiên bản mới nhất của WinRAR. Nhà phát triển ứng dụng này cũng gửi lời cảm ơn tới Group-IB và Zero Day Initiative vì đã cung cấp thông tin về lỗ hổng lâu đời này để họ có thể vá nó.

Có khá nhiều người dùng không thường xuyên cập nhật phần mềm của họ khi có các bản cập nhật mới được phát hành. Tuy nhiên, lỗ hổng mới nhất của WinRAR đã làm cho chúng ta nhận ra rõ ràng lý do tại sao người dùng luôn cần đảm bảo cập nhật phần mềm ngay cả khi không sử dụng nó thường xuyên.