Các nhà nghiên cứu từ Sophos, một công ty an ninh mạng có trụ sở tại Anh, đã phát hiện một mối đe dọa nghiêm trọng. Ransomware Qilin, sau khi xâm nhập vào mạng lưới, đã thực hiện hành vi đánh cắp dữ liệu truy cập từ trình duyệt Google Chrome trên các thiết bị đầu cuối. Hành động này cho phép nó xâm nhập sâu hơn vào các hệ thống và dịch vụ khác. Thông tin này đã được hé lộ bởi Heise, cảnh báo người dùng về những rủi ro liên quan đến bảo mật trong môi trường số.

Theo báo cáo từ các chuyên gia Sophos, một sự cố nghiêm trọng xảy ra vào tháng 7 đã tiết lộ các phương thức xâm nhập mạng tinh vi. Kẻ tấn công đã lợi dụng dữ liệu truy cập VPN để đạt được quyền truy cập trái phép. Thiếu sót trong việc áp dụng xác thực đa yếu tố đã tạo điều kiện thuận lợi cho cuộc xâm nhập này. Ngoài ra, có khả năng sự thâm nhập đã được thực hiện bởi một nhóm tội phạm được biết đến với tên gọi IAB (Initial Access Broker). Nhóm này chuyên cung cấp quyền truy cập vào mạng cho các tác nhân độc hại khác.

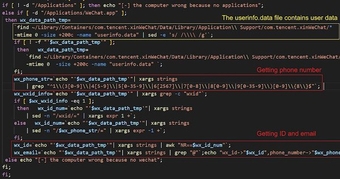

Việc xâm phạm thông tin xác thực đang trở thành một rủi ro đáng lo ngại trong lĩnh vực bảo mật mạng. Sau 18 ngày bị "ngủ đông", kẻ tấn công có khả năng chiếm quyền truy cập vào bộ điều khiển miền trong Active Directory. Khi đã có quyền truy cập, mã độc sẽ bắt đầu quy trình thao túng, thông qua việc triển khai các Group Policy Objects để tự động hóa hoạt động trên toàn bộ hệ thống. Đáng chú ý, một tập lệnh Powershell mang tên IPScanner.ps1, với 19 dòng lệnh, được thiết kế để thu thập thông tin xác thực từ trình duyệt Google Chrome. Tình hình này đang yêu cầu sự chú ý từ các chuyên gia bảo mật để ngăn chặn các cuộc tấn công tiềm ẩn.

Một tập lệnh thứ hai có tên logon.bat được tạo ra, chứa các lệnh để thực hiện tập lệnh đầu tiên. Việc kết hợp này cho phép thu thập thông tin xác thực từ trình duyệt Chrome tại các điểm cuối trong mạng. Khi người dùng đăng nhập, tất cả máy tính trong mạng sẽ tự động thực thi những tập lệnh này.

Sau khi thâm nhập vào hệ thống, phần mềm độc hại Ransomware Qilin sẽ tiến hành tạo ra một số tệp quan trọng. Đầu tiên, nó tạo ra file IPScanner.ps1 cùng với một cơ sở dữ liệu SQLite và một tệp log có tên temp.log. Các tệp này sau đó được sao chép vào một thư mục chia sẻ mới mang tên SYSVOL trên bộ điều khiển miền, với tên phản ánh máy chủ nơi các tập lệnh đang hoạt động. Hành động này không chỉ giúp kẻ tấn công duy trì quyền kiểm soát mà còn gia tăng khả năng lây lan của mã độc trong mạng lưới.

Trong suốt ba ngày qua, Group Policy Objects đã tiếp tục hoạt động, tạo điều kiện cho phần mềm độc hại lây lan và chạy trên nhiều máy tính. Mỗi lần người dùng đăng nhập, mối đe dọa này lại kích hoạt, gây nguy hiểm cho hệ thống.

Sau khi thông tin đăng nhập bị xâm phạm và phát tán bởi các hacker, chúng sẽ thực hiện các bước tiếp theo. Đầu tiên, chúng xóa bỏ các tệp quan trọng và dọn sạch nhật ký hoạt động từ cả bộ điều khiển miền lẫn các điểm cuối trong mạng. Khi đã loại bỏ mọi dấu vết của hoạt động trước đó, những kẻ tấn công sẽ tiến hành mã hóa dữ liệu và để lại thông điệp đòi tiền chuộc. Hãy cẩn trọng và bảo vệ thông tin của bạn!

Sử dụng trình quản lý mật khẩu tích hợp trong trình duyệt Chrome có thể mang lại rủi ro cho người dùng, khi những kẻ tấn công dễ dàng thu thập thông tin truy cập vào các dịch vụ trực tuyến. Để tăng cường an ninh, việc chuyển sang trình quản lý mật khẩu như Bitwarden sẽ là lựa chọn tối ưu. Với cơ chế quản lý tập trung và khả năng vận hành mà không cần lưu trữ trên đám mây, Bitwarden đảm bảo an toàn hơn cho dữ liệu cá nhân. Ngoài ra, việc áp dụng passkey cũng đóng vai trò quan trọng trong việc ngăn chặn tội phạm mạng thu thập thông tin nhạy cảm từ người dùng.